Un grand pas pour la souveraineté : Vaultys publie en open source sa technologie liée à l'authentification auto-souveraine.

Audit de Sécurité : Vaultys à l’épreuve de l’expertise Amossys

Saviez-vous que 81 % des violations de données sont dues à des mots de passe compromis ? Face à cette réalité alarmante et aux vulnérabilités des systèmes d’authentification traditionnels, Vaultys a vu le jour avec une mission claire : proposer une solution d’authentification décentralisée, souveraine et hautement sécurisée. Mais dans un secteur où la confiance est essentielle, comment prouver la robustesse d’une telle technologie ? La réponse : un audit indépendant mené par Amossys, expert français reconnu en cybersécurité.

La genèse de Vaultys

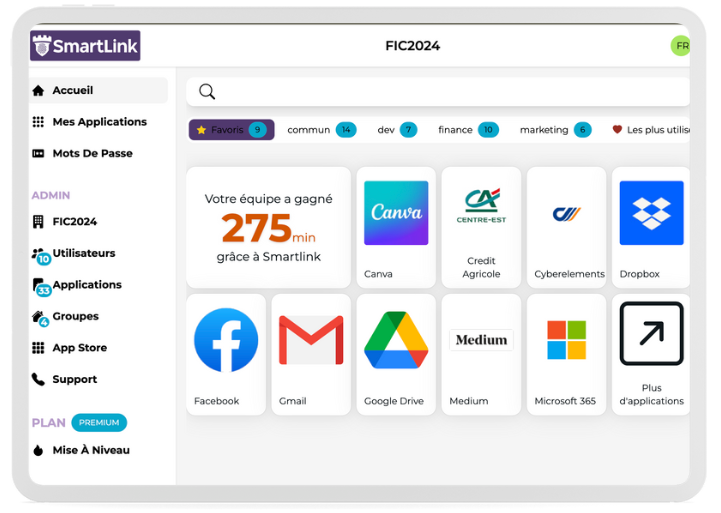

Créée en 2022 par Jean Williamson et François-Xavier Thoorens, Vaultys est née d’une ambition claire : repenser l’identité numérique en offrant une alternative aux solutions centralisées et dépendantes des GAFAM. Face aux vulnérabilités croissantes des systèmes d’authentification traditionnels et aux enjeux de souveraineté numérique, Vaultys a développé VaultysID, une solution innovante permettant aux entreprises et aux utilisateurs de sécuriser leur identité numérique tout en conservant un contrôle total.

VaultysID repose sur trois piliers fondamentaux :

- Décentralisation : Réduction des points de vulnérabilité grâce à une architecture distribuée.

- Authentification sans mot de passe : Élimination des risques liés à l’usurpation des moyens d’authentification

- Conformité aux normes européennes et standards d’authentification : Conformité RGPD, NIS2, ISO27001 et compatibilité avec Passkey, FIDO2.

Dans un souci de transparence et de renforcement de la sécurité, Vaultys publie VaultysID en Open Source. Cette initiative permettra à la communauté de cybersécurité d’analyser, améliorer et intégrer cette technologie pour de nouveaux usages et garantir un écosystème numérique plus sûr et accessible à tous.

L’audit technique par un tiers agrée par l’ANSSI : une validation clé

Amossys est un acteur de référence en cybersécurité, reconnu pour ses évaluations dans le cadre des certifications de l’ANSSI (Critères Communs, CSPN, EUCC). Cet acteur réputé appartient au groupe Almond.

Comment s'est déroulé l’audit ?

L’audit du protocole d’authentification VaultysID a suivi plusieurs étapes clés :

- Analyse théorique : étude approfondie des spécifications et documentation technique.

- Test de sécurité : simulation d’attaques pour évaluer la robustesse du protocole.

- Modélisation et validation : vérification formelle du protocole à l’aide de VerifPal.

- Recommandations : ajustements mineurs proposés pour optimiser la sécurité.

Les conclusions de l’audit

Le rapport a mis en avant plusieurs points forts de VaultysID :

- Une architecture sûre et résiliente face aux attaques modernes (phishing, AiTM, vol de sessions).

- Une approche décentralisée innovante réduisant les points uniques de vulnérabilité.

- Une expérience utilisateur fluide tout en garantissant un niveau de protection maximal.

Les dangers cachés des solutions IAM non souveraines

Les ESN qui proposent des solutions IAM non souveraines s’exposent à plusieurs problématiques :

- Dépendance aux infrastructures étrangères : Risque d’ingérence ou de coupure de service en cas de tensions géopolitiques.

- Non-conformité aux normes européennes : Certaines solutions centralisées ne garantissent pas le respect des exigences RGPD et NIS2.

- Moins de transparence et de contrôle : Les clients n’ont pas toujours une visibilité complète sur le traitement et la sécurisation des identités.

4 stratégies gagnantes pour intégrer la souveraineté numérique dans vos offres IAM

Optez pour des solutions IAM souveraines : un atout compétitif majeur

Les ESN doivent s’orienter vers des solutions européennes, développées et hébergées en conformité avec les réglementations locales. Des solutions comme celles proposées par des éditeurs spécialisés offrent une indépendance vis-à-vis des GAFAM et garantissent un respect strict des régulations.

Parmi ces alternatives, VaultysID se distingue par son approche open source et souveraine, garantissant un contrôle total sur la gestion des identités numériques.

L’open source : la clé d’une cybersécurité de confiance

L’un des principaux arguments en faveur de la souveraineté numérique est la transparence. Les solutions open source permettent aux entreprises de vérifier elles-mêmes le niveau de sécurité et d’auditer le code. Plusieurs initiatives européennes s’inscrivent dans cette dynamique, renforçant l’indépendance des infrastructures numériques.

Assurez une interopérabilité sans faille avec vos écosystèmes clients

Les solutions IAM souveraines doivent être compatibles avec les standards du marché (FIDO2, SAML, OpenID Connect). Plusieurs solutions européennes garantissent cette interopérabilité, permettant aux ESN de proposer des options flexibles à leurs clients. VaultysID, par exemple, s’intègre facilement dans les environnements existants, offrant une alternative crédible aux solutions américaines.

Transformez votre expertise en cybersécurité en avantage concurrentiel

Les ESN ont un rôle clé à jouer en accompagnant leurs clients vers des solutions de cybersécurité adaptées. En proposant des outils conformes aux réglementations européennes et alignés avec les besoins des entreprises, elles peuvent sécuriser leurs offres et accroître leur différenciation sur un marché de plus en plus concurrentiel.

Souveraineté numérique : Un impératif stratégique pour les ESN

Les ESN doivent anticiper dès aujourd’hui la montée en puissance de la souveraineté numérique. En intégrant des solutions IAM souveraines et en valorisant des alternatives comme VaultysID, elles se positionnent en tant que partenaires de confiance pour leurs clients, tout en répondant aux nouvelles exigences réglementaires et sécuritaires.

Découvrez comment VaultysID peut transformer vos offres IAM :